- 클라우드 시큐리티 8기 1주차 인프라 기초 학습

- 실무 중심 클라우드 보안 교육 진행

- 보안의 미래와 실무 고민 공유

서론

안녕하세요, Twodragon입니다. 드디어 기다리던 클라우드 시큐리티 과정 8기가 힘차게 닻을 올렸습니다! 이번 8기는 온라인미팅에서, ‘20분 강의 + 5분 휴식’이라는 뇌과학적으로 가장 효율적인 학습 루틴으로 진행됩니다. 단순한 이론 주입식 교육이 아닌, 실무의 고민을 함께 나누는 시간이었습니다. 1주차 핵심 내용을 블로그를 통해 정리해 드립니다.

이 글에서는 클라우드 시큐리티 8기 1주차: 인프라의 본질부터 보안의 미래까지에 대해 실무 중심으로 상세히 다룹니다.

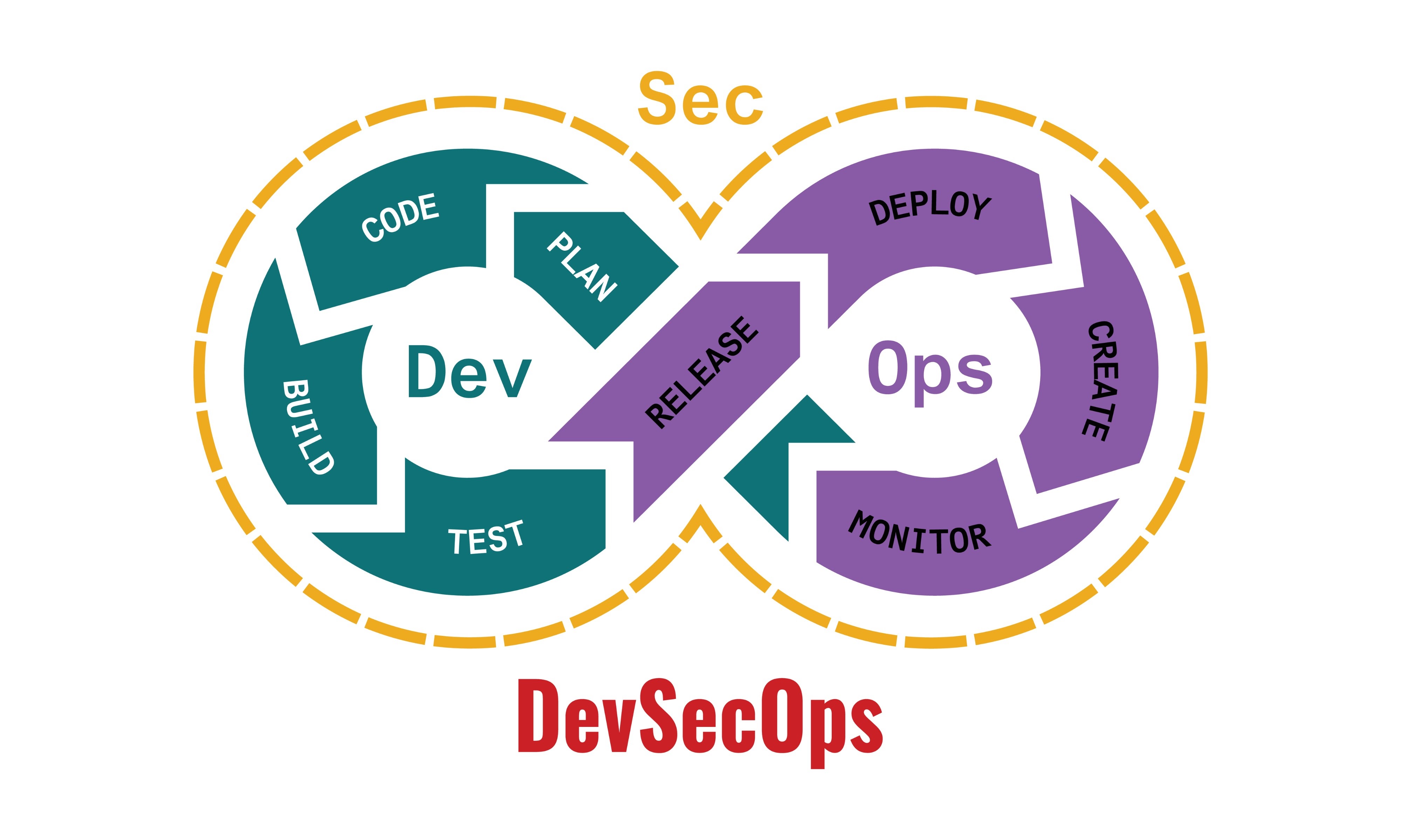

그림: 포스트 이미지

그림: 포스트 이미지

1. 개요

1.1 배경 및 필요성

안녕하세요, Twodragon입니다. 드디어 기다리던 클라우드 시큐리티 과정 8기가 힘차게 닻을 올렸습니다! 이번 8기는 온라인미팅에서, ‘20분 강의 + 5분 휴식’이라는 뇌과학적으로 가장 효율적인 학습 루틴으로 진행됩니다. 단순한 이론 주입식 교육이 아닌, 실무의 고민을 함께 나누는 시간이었습니다. 1주차 핵심 내용을 블로그를 통해 정리해 드립니다….

1.2 주요 개념

이 가이드에서 다루는 주요 개념:

- 보안: 안전한 구성 및 접근 제어

- 효율성: 최적화된 설정 및 운영

- 모범 사례: 검증된 방법론 적용

2. 핵심 내용

2.1 기본 설정

기본 설정을 시작하기 전에 다음 사항을 확인해야 합니다:

- 요구사항 분석: 필요한 기능 및 성능 요구사항 파악

- 환경 준비: 필요한 도구 및 리소스 준비

- 보안 정책: 보안 정책 및 규정 준수 사항 확인

2.2 단계별 구현

단계 1: 초기 설정

초기 설정 단계에서는 기본 구성을 수행합니다.

# 예시 명령어

# 실제 설정에 맞게 수정 필요

단계 2: 보안 구성

보안 설정을 구성합니다:

- 접근 제어 설정

- 암호화 구성

- 모니터링 활성화

3. 모범 사례

3.1 보안 모범 사례

- 최소 권한 원칙: 필요한 최소한의 권한만 부여

- 정기적인 보안 점검: 취약점 스캔 및 보안 감사

- 자동화된 보안 스캔: CI/CD 파이프라인에 보안 스캔 통합

3.2 운영 모범 사례

- 자동화된 배포 파이프라인: 일관성 있는 배포

- 정기적인 백업: 데이터 보호

- 모니터링: 지속적인 상태 모니터링

4. 문제 해결

4.1 일반적인 문제

자주 발생하는 문제와 해결 방법:

문제 1: 설정 오류

- 원인: 잘못된 구성

- 해결: 설정 파일 재확인 및 수정

문제 2: 성능 저하

- 원인: 리소스 부족

- 해결: 리소스 확장 또는 최적화

5. 2025년 클라우드 보안의 핵심 트렌드

5.1 AI 보안 위협과 대응

2025년 클라우드 보안에서 AI는 양날의 검이 되었습니다:

AI 기반 보안 위협

# 2025년 주요 AI 보안 위협

ai_security_threats:

shadow_ai:

description: "승인되지 않은 AI 도구 사용"

risk_level: "HIGH"

mitigation:

- ai_usage_policy_enforcement

- network_traffic_monitoring

- approved_ai_tool_whitelist

deepfakes:

description: "AI 생성 가짜 콘텐츠를 통한 사기"

targets:

- executive_impersonation

- voice_cloning

- video_manipulation

defense:

- multi_factor_verification

- out_of_band_confirmation

ai_powered_attacks:

description: "AI를 활용한 자동화된 공격"

types:

- intelligent_credential_stuffing

- adaptive_phishing

- autonomous_vulnerability_exploitation

AI 기반 보안 방어

- AWS Security Agent (Preview): AI 기반 보안 자동화

- Amazon GuardDuty Extended Threat Detection: 공격 시퀀스 탐지

- Copilot Autofix: 코드 취약점 자동 수정

5.2 Zero Trust 아키텍처 진화

2025년 Zero Trust는 단순한 네트워크 분할을 넘어섰습니다:

graph TB

A[사용자 요청] --> B[Identity Verification]

B --> C[Device Trust Assessment]

C --> D[Context Analysis]

D --> E{Risk Score}

E -->|Low| F[Full Access]

E -->|Medium| G[Limited Access + MFA]

E -->|High| H[Block + Alert]

I[Continuous Monitoring] --> B

I --> C

I --> D

style B fill:#4285f4

style C fill:#34a853

style D fill:#fbbc04

style H fill:#ea4335

Zero Trust 2025 핵심 원칙

- 지속적 검증: 세션 내 지속적인 신뢰도 평가

- 최소 권한의 동적 적용: 상황에 따른 권한 조정

- 마이크로 세그멘테이션: 워크로드 수준의 네트워크 분리

- AI 기반 이상 탐지: 행동 분석을 통한 위협 식별

5.3 클라우드 네이티브 보안

# 2025년 클라우드 네이티브 보안 스택

cloud_native_security:

container_security:

- image_scanning: "빌드 시점 취약점 탐지"

- runtime_protection: "컨테이너 런타임 보안"

- network_policies: "Pod 간 통신 제어"

kubernetes_security:

version: "1.32+"

features:

- fine_grained_kubelet_api_authorization

- credential_tracking

- user_namespaces

- pod_certificates_for_mtls

serverless_security:

- function_permission_boundaries

- event_source_validation

- execution_environment_isolation

5.4 규제 및 컴플라이언스 동향

2025년 주요 규제 변화:

| 규제 | 주요 변경사항 | 대응 방안 |

|---|---|---|

| ISMS-P | AI 보안 요구사항 강화 | AI 거버넌스 프레임워크 수립 |

| 개인정보보호법 | 국외 이전 규정 강화 | 데이터 지역화 검토 |

| 금융보안 | 클라우드 보안 가이드 개정 | 망분리 예외 요건 확인 |

| EU AI Act | 고위험 AI 시스템 규제 | AI 리스크 평가 체계 구축 |

5.5 FinOps와 보안의 융합

# 2025년 FinOps + Security 통합

finops_security_integration:

cost_aware_security:

- security_tool_cost_optimization

- risk_based_resource_allocation

- compliance_cost_tracking

security_aware_finops:

- data_classification_for_tiering

- encryption_overhead_planning

- security_incident_cost_impact

shared_metrics:

- cost_per_protected_asset

- security_investment_roi

- compliance_cost_efficiency

결론

클라우드 시큐리티 8기 1주차: 인프라의 본질부터 보안의 미래까지에 대해 다루었습니다. 2025년 클라우드 보안은 AI 위협 대응, Zero Trust 고도화, 클라우드 네이티브 보안, 그리고 FinOps와의 융합이 핵심 키워드입니다. 올바른 설정과 지속적인 모니터링을 통해 안전하고 효율적인 환경을 구축할 수 있습니다.

댓글

의견이나 질문을 남겨주세요. GitHub 계정으로 로그인하여 댓글을 작성할 수 있습니다.

댓글을 불러오는 중...