- 패스키(Passkey) 활용: WebAuthn 기반 비밀번호 없는 인증, 피싱 방지(도메인 바인딩), 편의성(생체 인증, 빠른 로그인), 크로스 플랫폼 동기화(iOS/Android/Windows/macOS), 2025년 주요 빅테크 기본 지원(Google/Apple/Microsoft)

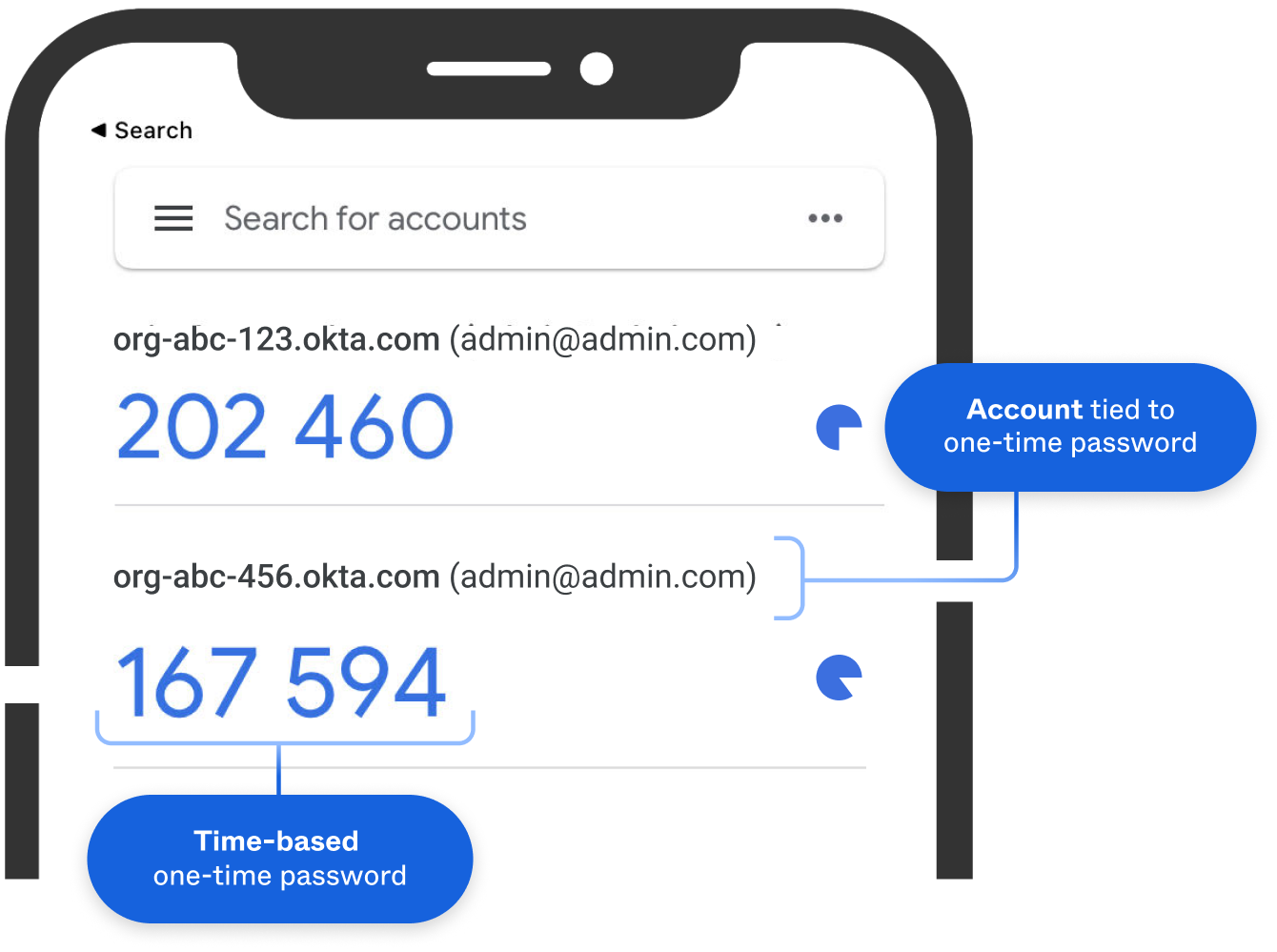

- OTP(One-Time Password) 2FA 강화: TOTP 앱(Google Authenticator, Microsoft Authenticator), SMS OTP 취약점 및 대안, 하드웨어 보안 키(YubiKey, Google Titan), FIDO2/WebAuthn 피싱 방지 MFA 표준화

- 암호 관리자(Password Manager): 안전한 비밀번호 생성 및 저장, 공용 PC에서의 안전한 사용법, 클라우드 동기화 보안, 브라우저 확장 프로그램 활용

- 공용 PC 보안 모범 사례: 로그아웃 및 브라우저 캐시 관리, 시크릿 모드 활용, 개인정보 입력 최소화, 공용 PC 전용 계정 사용, 세션 타임아웃 설정

- 2025년 인증 보안 트렌드: Passkey 채택 확대, Phishing-Resistant MFA 표준화(FIDO2/WebAuthn), AI 기반 피싱 공격 증가 대응(개인화된 피싱, 딥페이크, 정교한 도메인 스푸핑), 제로 트러스트 원칙 적용

서론

안녕하세요! 여러분의 IT 라이프를 위한 꿀팁을 전하는 블로거입니다. 카페, 도서관 등 공용 PC를 사용해야 할 때 개인 정보나 계정 보안 때문에 찜찜했던 경험, 다들 있으시죠? 비밀번호 입력도 조심스럽고, 로그아웃은 제대로 했는지 불안하기도 하고요. 오늘은 이러한 걱정을 덜어줄 강력한 인증 및 암호 관리 방법들을 종합적으로 알아보고, 공용 PC에서도 개인 정보를 안전하게 지키는 방법을 소개해 드리려고 합니다! ..

이 글에서는 공용 PC에서도 안전하게! 패스키, OTP, 강력한 암호 관리 활용법에 대해 실무 중심으로 상세히 다룹니다.

1. 개요

1.1 배경 및 필요성

안녕하세요! 여러분의 IT 라이프를 위한 꿀팁을 전하는 블로거입니다. 카페, 도서관 등 공용 PC를 사용해야 할 때 개인 정보나 계정 보안 때문에 찜찜했던 경험, 다들 있으시죠? 비밀번호 입력도 조심스럽고, 로그아웃은 제대로 했는지 불안하기도 하고요. 오늘은 이러한 걱정을 덜어줄 강력한 인증 및 암호 관리 방법들을 종합적으로 알아보고, 공용 PC에서도 개인 정보를 안전하게 지키는 방법을 소개해 드리려고 합니다! …..

1.2 주요 개념

이 가이드에서 다루는 주요 개념:

- 보안: 안전한 구성 및 접근 제어

- 효율성: 최적화된 설정 및 운영

- 모범 사례: 검증된 방법론 적용

2. 핵심 내용

2.1 기본 설정

기본 설정을 시작하기 전에 다음 사항을 확인해야 합니다:

- 요구사항 분석: 필요한 기능 및 성능 요구사항 파악

- 환경 준비: 필요한 도구 및 리소스 준비

- 보안 정책: 보안 정책 및 규정 준수 사항 확인

2.2 단계별 구현

단계 1: 초기 설정

초기 설정 단계에서는 기본 구성을 수행합니다.

# 예시 명령어

# 실제 설정에 맞게 수정 필요

단계 2: 보안 구성

보안 설정을 구성합니다:

- 접근 제어 설정

- 암호화 구성

- 모니터링 활성화

3. 모범 사례

3.1 보안 모범 사례

- 최소 권한 원칙: 필요한 최소한의 권한만 부여

- 정기적인 보안 점검: 취약점 스캔 및 보안 감사

- 자동화된 보안 스캔: CI/CD 파이프라인에 보안 스캔 통합

3.2 운영 모범 사례

- 자동화된 배포 파이프라인: 일관성 있는 배포

- 정기적인 백업: 데이터 보호

- 모니터링: 지속적인 상태 모니터링

4. 문제 해결

4.1 일반적인 문제

자주 발생하는 문제와 해결 방법:

문제 1: 설정 오류

- 원인: 잘못된 구성

- 해결: 설정 파일 재확인 및 수정

문제 2: 성능 저하

- 원인: 리소스 부족

- 해결: 리소스 확장 또는 최적화

5. 2025년 인증 보안 트렌드

5.1 Passkey 채택 확대

2025년 현재, Google, Apple, Microsoft 등 주요 빅테크 기업들이 패스키(Passkey)를 기본 인증 방식으로 지원하고 있습니다. 패스키는 생체 인증이나 디바이스 PIN을 활용하여 비밀번호 없이 안전하게 로그인할 수 있는 차세대 인증 기술입니다.

패스키의 주요 장점:

- 피싱 방지: 패스키는 도메인에 바인딩되어 피싱 사이트에서 사용 불가

- 편의성: 비밀번호 입력 없이 생체 인증으로 빠른 로그인

- 크로스 플랫폼: iOS, Android, Windows, macOS 간 동기화 지원

5.2 Phishing-Resistant MFA의 표준화

FIDO2/WebAuthn이 피싱 방지 다중 인증(Phishing-Resistant MFA)의 업계 표준으로 자리잡았습니다. 전통적인 SMS OTP나 이메일 인증 코드는 중간자 공격(MITM)에 취약하지만, FIDO2 기반 인증은 이러한 공격을 원천 차단합니다.

권장 MFA 방식 (2025년):

- FIDO2 보안 키: YubiKey, Google Titan 등 하드웨어 보안 키

- 플랫폼 인증기: Windows Hello, Face ID, Touch ID

- 패스키: 클라우드 동기화 가능한 FIDO2 자격 증명

5.3 AI 기반 피싱 공격 증가

2025년 보안 업계의 가장 큰 우려 중 하나는 AI를 활용한 피싱 공격의 급증입니다. 보안 리더의 93%가 일일 AI 기반 공격을 예상하고 있으며, 이에 대응하기 위한 준비가 필수적입니다.

AI 피싱 공격 특징:

- 개인화된 피싱 메시지: AI가 SNS, 이메일 등에서 수집한 정보로 맞춤형 피싱 메시지 생성

- 실시간 음성/영상 딥페이크: 화상 회의나 전화에서 경영진 사칭

- 정교한 도메인 스푸핑: AI가 유사 도메인을 자동 생성하여 피싱 사이트 제작

대응 전략:

- 패스키/FIDO2 필수 적용: AI 피싱에도 효과적인 방어

- 보안 인식 교육 강화: AI 생성 콘텐츠 식별 교육

- 제로 트러스트 원칙 적용: 모든 접근에 대한 검증 강화

결론

공용 PC에서도 안전하게! 패스키, OTP, 강력한 암호 관리 활용법에 대해 다루었습니다. 특히 2025년 현재 패스키의 대중화와 AI 기반 피싱 공격 증가로 인해 피싱 방지 인증 방식의 중요성이 더욱 커졌습니다. 올바른 설정과 지속적인 모니터링을 통해 안전하고 효율적인 환경을 구축할 수 있습니다.

댓글

의견이나 질문을 남겨주세요. GitHub 계정으로 로그인하여 댓글을 작성할 수 있습니다.

댓글을 불러오는 중...